Schadprogramm

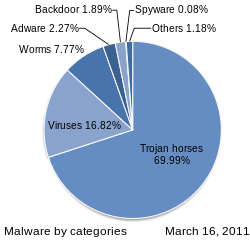

Schadprogramm-Statistik 2011. Den größten Teil nehmen Trojanische Pferde ein.

Als Schadprogramm, Schadsoftware oder Malware [.mw-parser-output .IPA a{text-decoration:none}ˈmalwɛːɐ̯] – englisch badware, evilware, junkware oder malware [ˈmælˌwɛə] (Kofferwort aus malicious ‚bösartig‘ und software) – bezeichnet man Computerprogramme, die entwickelt wurden, um unerwünschte und gegebenenfalls schädliche Funktionen auszuführen. Malware ist damit ein Oberbegriff, der u. a. das Computervirus umfasst. Der Begriff des Virus ist älter und häufig nicht klar abgegrenzt. So ist die Rede von Virenschutz, womit viel allgemeiner der Schutz vor Schadsoftware jeglicher Art gemeint ist. Ein typischer Virus verbreitet sich, während die heute gängigen Schadprogramme die Struktur von Trojanischen Pferden zeigen, deren primärer Zweck nicht die Verbreitung, sondern die Fernsteuerbarkeit ist.

Mit Malware ist nicht fehlerhafte Software gemeint, obwohl auch diese selbst Schaden anrichten kann oder durch Sicherheitslücken beziehungsweise mangelnde Informationssicherheit zum Angriff auf Computersysteme ausgenutzt werden kann.

Inhaltsverzeichnis

1 Funktionsweise

2 Klassifizierung

3 Verbreitung

4 Motivation

5 Siehe auch

6 Literatur

7 Weblinks

8 Einzelnachweise

Funktionsweise |

Die Schadfunktionen sind gewöhnlich getarnt, oder die Software läuft gänzlich unbemerkt im Hintergrund (Typisierung siehe unten). Schadfunktionen können zum Beispiel die Manipulation oder das Löschen von Dateien oder die technische Kompromittierung der Sicherheitssoftware und anderer Sicherheitseinrichtungen (wie z. B. Firewalls und Antivirenprogramme) eines Computers sein, aber auch das ungefragte Sammeln von Daten zu Marketing-Zwecken. Es ist bei Malware auch üblich, dass eine ordnungsgemäße Deinstallation mit den generell gebräuchlichen Mitteln fehlschlägt, so dass zumindest Software-Fragmente im System verbleiben. Diese können möglicherweise auch nach der Deinstallation weiterhin unerwünschte Funktionen ausführen.

Für eine detaillierte Funktionsweise von Malware und insbesondere Viren siehe Computervirus.

Klassifizierung |

Die erste Schadsoftware, ein Computervirus, wurde 1983 von einem US-Forscher der Öffentlichkeit vorgestellt. Damals war das kriminelle Potenzial von Computerviren noch nicht absehbar, genauso wenig wie die Vielfalt an unterschiedlichen Schadprogrammen. Heute ist ein Computervirus lediglich ein Typ von Schadsoftware.[1]

Des Weiteren werden folgende Arten unterschieden:

Computerviren sind die älteste Art der Malware. Sie verbreiten sich, indem sie Kopien von sich selbst in Programme, Dokumente oder Datenträger schreiben. Ein teilweise defektes Virus nennt man „Intended Virus“. Dieses bewirkt meist nur eine „Erstinfektion“ einer Datei, kann sich jedoch nicht weiter reproduzieren.- Ein Computerwurm ähnelt einem Computervirus, verbreitet sich aber direkt über Netze wie das Internet und versucht, in andere Computer einzudringen.

- Ein Trojanisches Pferd (kurz, wenn auch eigentlich falsch: „Trojaner“) ist eine Kombination eines (manchmal nur scheinbar) nützlichen Wirtsprogrammes mit einem versteckt arbeitenden, bösartigen Teil, oft Spyware oder eine Backdoor. Ein Trojanisches Pferd verbreitet sich nicht selbst, sondern wirbt mit der Nützlichkeit des Wirtsprogrammes für seine Installation durch den Benutzer.

- Eine Hintertür (Backdoor) ist eine verbreitete Schadfunktion, die üblicherweise durch Viren, Würmer oder Trojanische Pferde eingebracht und installiert wird. Sie ermöglicht Dritten einen unbefugten Zugang („Hintertür“) zum Computer, jedoch versteckt und unter Umgehung der üblichen Sicherheitseinrichtungen. Backdoors werden oft genutzt, um den kompromittierten Computer als Spamverteiler oder für Denial-of-Service-Angriffe zu missbrauchen.

Spyware und Adware forschen den Computer und das Nutzerverhalten aus und senden die Daten an den Hersteller oder andere Quellen, um diese entweder zu verkaufen oder um gezielt Werbung zu platzieren. Diese Form von Malware wird häufig zusammen mit anderer, nützlicher Software installiert, ohne den Anwender zu fragen, und bleibt auch häufig nach deren Deinstallation weiter tätig.

- Als Spyware bezeichnet man Programme, die Informationen über die Tätigkeiten des Benutzers sammeln und an Dritte weiterleiten.

Adware wird Software genannt, die – häufig zusammen mit gewünschten Installationen oder Webabrufen – ohne Nachfrage und ohne Nutzen für den Anwender Funktionen startet, die der Werbung oder auch Marktforschung dienen.

Scareware ist darauf angelegt, den Benutzer zu verunsichern und ihn dazu zu verleiten, schädliche Software zu installieren oder für ein unnützes Produkt zu bezahlen. Beispielsweise werden gefälschte Warnmeldungen über angeblichen Virenbefall des Computers angezeigt, den eine käuflich zu erwerbende Software zu entfernen vorgibt.

Ransomware blockiert den Zugriff auf das Betriebssystem bzw. verschlüsselt potenziell wichtige Dateien und fordert den Benutzer zur Zahlung von Lösegeld auf – meist über das digitale Bezahlsystem Bitcoin.[2]

Grayware wird teils als eigene Kategorie benutzt, um Software wie Spyware und Adware oder andere Varianten, die Systemfunktionen nicht direkt beeinträchtigen, von eindeutig schädlichen Formen abzugrenzen (nicht zu verwechseln mit Grauware oder Reimport von Waren am offiziellen Importeur vorbei).

- Teils werden auch Dialer (Einwahlprogramme auf Telefon-Mehrwertrufnummern) unter Malware genannt, obwohl sie im engeren Sinne nicht dazu zählen. Illegale Dialer-Programme führen die Einwahl heimlich, d. h. im Hintergrund und vom Benutzer unbemerkt, durch und fügen dem Opfer finanziellen Schaden zu, der etwa über die Telefonrechnung abgerechnet wird. Strafrechtlich handelt es sich hier um Betrug.

Rogueware (auch Rogue-Software, Rogue-Sicherheitssoftware oder englisch „rogue security software“) gaukelt dem Anwender vor, vermeintliche andere Schadprogramme zu entfernen. Manche Versionen werden kostenpflichtig angeboten, andere Versionen installieren weitere Schadprogramme während des Täuschungsvorgangs.[3][4]

Krypto-Mining ist eine schädliche Form der Finanzierung von Webseiten, wenn die Hardware- und Energieressourcen der Benutzer unbemerkt und ohne deren Zustimmung zum rechenintensiven Mining verwendet werden.[5][6]

Verbreitung |

Im Jahr 2008 wurden von Sicherheits-Unternehmen wie F-Secure „eine Million neuer Schädlinge“ erwartet. Täglich erreichen demnach etwa 25.000 neue Schadprogramme – sogenannte Unique Samples, also Schädlinge mit einzigartigem „Fingerabdruck“ nach MD5 – speziell hierfür eingerichtete Server, z. B. Honeypots. Dagegen konnte AV-Test bereits Mitte April 2008 zehn Millionen neue Schadprogramme im Jahr 2008 zählen. Es sei eine starke Veränderung bei der Verbreitung von Schadsoftware zu erkennen: Trojanische Pferde in E-Mail-Dateianhängen werden immer seltener, während die Angriffe über das Web etwa mittels Drive-by-Download zunehmen. Außerdem käme der Einsatz von Rootkit-Techniken zum Verstecken der Schädlinge immer häufiger vor.[7][8] Laut dem kalifornischen Malware-Spezialisten Kindsight Security waren 2012 in Deutschland durchschnittlich 13 % der privaten Rechner durch Malware infiziert. Nach einer Sicherheitsstudie der Zeitschrift <kes> und Microsoft von 2014[9] ist die „Infektion durch Schadsoftware“ auf den ersten Platz der Gefährdungen für die Unternehmens-IT vorgerückt. Sie hat damit „Irrtum und Nachlässigkeit der Mitarbeiter“ auf den zweiten Platz verdrängt. 74 Prozent der Studienteilnehmer hätten angegeben, dass sie in den letzten zwei Jahren von Schadsoftware-Vorfällen betroffen waren. An der Spitze der Infektionswege stehe in den befragten Unternehmen die E-Mail. Danach würden Webinhalte folgen, die die Schadsoftware über aktive Inhalte oder "Drive-by-Downloads" verteilen.[10]

Motivation |

Studien, die sich mit der Motivation von Schadwareentwicklern auseinandersetzten, sind zu den fünf primären Resultaten gekommen[11]:

Habgier: Angriffe werden durchgeführt, um einen persönlichen, materiellen Gewinn daraus zu erzielen

Neugier: Angriffe werden durchgeführt, um die persönliche Neugier zu stillen

Spionage: Angriffe werden durchgeführt, um gezielt in den Besitz bestimmter Informationen zu gelangen

Vergeltung: Angriffe werden durchgeführt, um gezielt und zur Befriedigung persönlicher Emotionen Schäden zu erzeugen

Konspiration: Angriffe werden durchgeführt, um eventuelle Verfolger auf falsche Fährten zu locken

Siehe auch |

- Alternativer Datenstrom

- Botnet

- Contentfilter

- Crimeware

- Dropper

- Informationssicherheit

- Keylogger

- Logikbombe

- Malicious Code

- Pharming

- Phishing

- Riskware

- Vishing

Literatur |

- Eugene Kaspersky: Malware: Von Viren, Würmern, Hackern und Trojanern und wie man sich vor ihnen schützt. Hanser-Verlag, München 2008, ISBN 978-3-446-41500-3.

Weblinks |

Risiken durch Schadsoftware aus dem Internet (Seminararbeit FH Würzburg, PDF-Datei und Powerpoint-Präsentation)

Viren, Würmer, trojanische Pferde Informationsseite des CERT der Universität Stuttgart (RUS-CERT) zu Schadsoftware

Kaspersky Malware Classifications Einstufung der Arten von Malware nach Schädlichkeit

Mikko Hypponen: The Malware Museum. Internet Archive, 2016, abgerufen am 8. Februar 2016 (Sammlung von Emulationen historischer Schadprogramme).

Schadsoftware: Wie Sie Malware erkennen, entfernen und vorbeugen. 1und1.de/digitalguide, 2. Juni 2016, abgerufen am 30. Juni 2017.

Einzelnachweise |

↑ Eugen Ehmann: Lexikon für das IT-Recht 2016/2017: Die 150 wichtigsten Praxisthemen. Verlagsgruppe Hüthig Jehle Rehm, Heidelberg 2016, ISBN 978-3-7825-0593-2.

↑ wsj.com: In the Bitcoin Era, Ransomware Attacks Surge

↑ Bitdefender.de: E-Threat-Trends 2011, abgerufen am 8. Juli 2013.

↑ Microsoft.com: Nehmen Sie sich vor falschen Viruswarnungen in Acht, abgerufen am 8. Juli 2013.

↑ Marvin Strathmann: CoinHive - Diese Software schürft heimlich digitales Geld, während Sie surfen, Süddeutsche Zeitung vom 30. November 2017, abgerufen am 1. Dezember 2017

↑ October’s Most Wanted Malware: Cryptocurrency Mining Presents New Threat, Check Point Research Team vom 13. November 2017, abgerufen am 1. Dezember 2017

↑ heise.de: F-Secure erwartet dieses Jahr 1 Million Schädlinge

↑ Spiegel-Online: Virenjäger Kaspersky: „[…] die Zeit der E-Mail-Viren ist vorbei […]. Heute braucht niemand mehr eine E-Mail, um einen Virus in Umlauf zu bringen. Kriminelle verteilen ihre Viren über gekaperte Web-Seiten: Dabei reicht schon der Besuch, um den Rechner zu infizieren. Sie verbergen ihre Programme in Multimediadateien und bringen diese über soziale Netzwerke (→ Soziale Software) in Umlauf. Sie hinterlassen Links in Gästebüchern oder bei Wikipedia, und wenn man darauf klickt, fängt man sich etwas.“

↑ <kes>/Microsoft-Sicherheitsstudie 2014 Sonderdruck. 2014.

↑ Heise Security: Studie: Malware ist Hauptgefährdung für Unternehmens-IT vom 1. Oktober 2014. Abgerufen am 14. Oktober 2014.

↑ Bedrohungen. In: Security@Work. Springer Berlin Heidelberg, 2006, ISBN 978-3-540-22028-2, S. 49–83, doi:10.1007/3-540-36226-6_5 (springer.com [abgerufen am 10. Juli 2018]).